Jedną z podstawowych zmian wprowadzanych przez RODO jest odmienne od dotychczasowego podejście do zabezpieczeń oraz do prowadzenia dokumentacji w zakresie ochrony danych osobowych.

Wynika to miedzy innymi ze znaczącego postępu technologicznego jaki obecnie obserwujemy, w obliczu, którego niemożliwym jest przewidzieć dynamicznie postępujących zmian w cyfryzacji.

Dlatego też wiele przepisów jest bardzo ogólnych, aby nie stracić swojej aktualności za kilka lat.

Rozporządzenie nie określa minimalnych standardów zabezpieczeń fizycznych bądź organizacyjnych (tak jak do tej pory było to opisane w rozporządzeniu MSWiA z 2004r.), zwiększa za to samodzielność administratorów, oraz ich odpowiedzialność za prawidłowe ich wdrożenie.

W artykule 32 RODO opisane zostały wymagania odnośnie zapewnienia bezpieczeństwa przetwarzania danych osobowych stawiane administratorom danych osobowych. Wskazują one dokonanie oceny stopnia bezpieczeństwa, a w szczególności ryzyka wiążącego się z przetwarzaniem danych lub stosowanie się do zatwierdzonego branżowego kodeksu postępowania*, bądź też przeprowadzenie zatwierdzonego mechanizmu certyfikacji.

Biorąc jednak pod uwagę, że aktualnie brak jest kodeksu postepowania dla branży hotelarskiej opisanego w art. 40 RODO, oraz brak jest obecnie wytycznych do przeprowadzenia certyfikacji opisanej w art. 42 RODO, administrator danych powinien przeprowadzić OCENĘ RYZYKA przetwarzania danych.

GIODO zachęca w swoich publikacjach, aby przy analizie ryzyka korzystać z dotychczas wdrożonej dokumentacji polityki ochrony danych osobowych oraz instrukcji zarzadzania systemem informatycznym, rozszerzając je o analizę która opisana została w krajowych i międzynarodowych normach, w tym normach ISO.

Dobrym przykładem jest polska norma PN-ISO/IEC 27005:2014, odnosząca się do zarzadzania ryzykiem w bezpieczeństwie informacji. Mimo, że jej zakres dotyczy bezpieczeństwa wszystkich informacji, które należy chronić w przedsiębiorstwie, a nie tylko danych osobowych wymaganych przez RODO, to podczas moich wdrożeń zawsze staram się przekonać hotelarzy, że pozostałe informacje takie jak dane finansowe, kadrowe, marketingowe oraz pozostałe Know-How hotelu są równie ważne dla hotelu i należy je również kompleksowo chronić.

Krok 1 - Przeprowadzić identyfikację aktywów, oraz określić ich wartość dla hotelu.

Aktywa możemy podzielić w następujący sposób:

· Aktywa podstawowe (dane osobowe oraz procesy ich przetwarzania)

· Aktywa wspierające, na których opierają się elementy podstawowe i na które składają się:

- infrastruktura (budynki, pomieszczenia), infrastruktura-media

- personel, sprzęt i oprogramowanie IT, outsourcing.

Wartość utraty aktywów w przypadku incydentu bezpieczeństwa możemy określić następująco:

|

Wartość pkt |

Opis wielkości |

Wpływ utraty aktywu na jego wartość |

|

|

1 |

mały |

utrata aktywu nie ma wpływu na normalne funkcjonowanie. |

|

|

2 |

średni |

utrata aktywu powoduje utrudnienia w funkcjonowaniu obiektu. |

|

|

3 |

duży |

utrata aktywu powoduje przerwanie pracy hotelu. |

|

Krok 2 - Zidentyfikować zagrożenia, które mogą wystąpić i mieć niekorzystny wpływ na nasze aktywa.

Mimo, że różne mogą być źródła zagrożenia (umyślne, przypadkowe, naturalne), oraz że niektóre rodzaje zagrożeń mogą mieć jedno lub wiele źródeł, to skutek incydentu powstałego z ich przyczyny pozostanie taki sam.

Przykład: pożar może powstać z przyczyn przypadkowych (zwarcie instalacji elektrycznej), lub

wskutek umyślnych działań (podpalenie), jednak skutek pozostanie ten sam.

Krok 3 - Ocenić prawdopodobieństwo wystąpienia zagrożenia i podatność na nie naszych aktywów

Przykład: nie przeszkolony, lub słabo przeszkolony personel może znacząco zwiększać ryzyko wystąpienia incydentu bezpieczeństwa (np. niewłaściwego udostepnienia danych osobowych).

Brak planu szkoleń pracownika przed przystąpieniem do pracy, zwiększa prawdopodobieństwo takiego incydentu.

Krok 4 – Zidentyfikować aktualne zabezpieczenia chroniące nasze aktywa

Przykład: system przeciwpożarowy chroni hotel przed pożarem.

System monitoringu wizyjnego, zabezpieczenia dostępu do pomieszczeń, oraz ochrona stanowią zabezpieczenia przed włamaniem, lub nieautoryzowanym dostępem.

Krok 5 - Zidentyfikować możliwe następstwa

(straty dla hotelu) które mogą powstać na skutek splotu zdarzeń i spowodować wymierne lub niewymierne straty dla hotelu, takie jak straty finansowe lub utrata reputacji. Ocena następstw może zostać oparta o kwoty (należy również uwzględnić straty niematerialne jak utrata reputacji, lub walka z hejtem w internecie).

Podane w tabeli wartości są przykładowe i powinny być określane indywidualnie

|

Wartość pkt |

Opis wielkości |

Ocena następstw |

|

|

1 |

małe |

do 10.000,00zł |

|

|

2 |

średnie |

do 50.000,00zł |

|

|

3 |

duże |

ponad 50.000,00zł |

|

Przykład: odtworzenie danych w systemie PMS po ataku hakerskim to koszt około 1000,00 zł na 1 pokój.

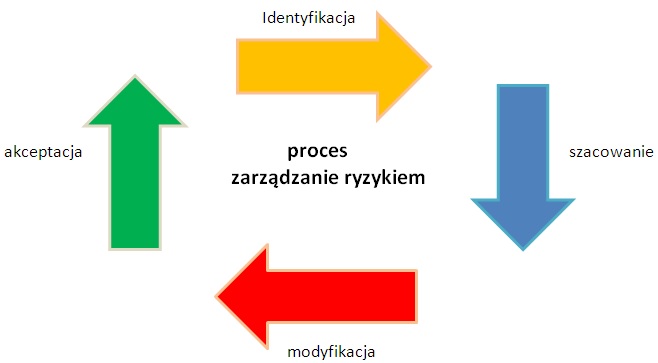

Po zebraniu powyższych informacji możemy przeprowadzić szacowanie ryzyka . W jego wyniku otrzymamy iloczyn prawdopodobieństwa utraty aktywów i wagi następstw spowodowanych ich utratą.

Ocena ryzyka oparta zostanie o równanie: R ( ryzyko) = UA (utrata aktywu) * N (następstwo)

Dla uproszczenia przyjęta została skala punktowa dla UA i N od 1 do 3.

|

prawdopodobieństwo utraty aktywu (UA) |

waga następstw spowodowanych utratą aktywu ( N ) |

||

|

mała 1 |

średnia 2 |

duża 3 |

|

|

małe 1 |

1 |

2 |

3 |

|

średnie 2 |

2 |

4 |

6 |

|

duże 3 |

3 |

6 |

9 |

|

POZIOMY RYZYKA |

R = UA*N |

|

ryzyko pomijalne i akceptowalne |

1-2 |

|

ryzyko jest akceptowalne |

3-4 |

|

ryzyko jest nieakceptowalne |

6-9 |

Po przeprowadzeniu oceny ryzyka hotel może podjąć następujące działania:

- w przypadku gdy ryzyko jest pomijalne i akceptowalne (1-2) nie musi nic robić,

- w przypadku gdy ryzyko jest akceptowalne (3-4) należy próbować je obniżyć, a gdy nie jest to

możliwe należy je pozostawić na tym samym poziomie,

- w przypadku gdy ryzyko jest zbyt wysokie (6-9) musi je obniżyć.

Poniżej zostały opisane przykłady działań związanych z ryzykiem, które hotel może przeprowadzić :

- zmodyfikować ryzyko (np. założenie klimatyzacji w serwerowni zmniejsza ryzyko przegrzania się

systemów IT w słabo wentylowanym do tej pory pomieszczeniu)

- podzielić ryzyko poprzez przeniesienie i podzielenie odpowiedzialności na firmę outsourcingową,

lub wykupienie ubezpieczenia od odpowiedzialności związanej z ryzykiem

- unikać ryzyka poprzez podjęcie decyzji o nieangażowaniu się, lub wycofaniu się z ryzykownej

sytuacji (np. nie dopuszczamy do pracy z danymi osobowymi uczniów będących na stażu).

Szacowanie ryzyka powinno być regularnie powtarzane i należy je przeprowadzać nie rzadziej niż raz do roku lub każdorazowo w przypadku zmiany jakiegokolwiek elementu mającego wpływ na zmianę aktywów, zagrożeń, podatności, zabezpieczeń lub skutków.

Przykłady: zmiana programu w którym przetwarza się dane osobowe, zmiana firmy outsourcingowej.

Jak wcześniej wspominałem warto przeprowadzić szacowanie ryzyka w szerszym kontekście, niż tylko ochrona danych osobowych.

Przykład:

Dla przedsiębiorstwa obsługa księgowa jest bardzo ważnym i cennym aktywem .Kiedy więc dostawca oprogramowania finansowo księgowego lub PMS nie dostosuje go na czas przez wprowadzenie zmian wymaganych przez przepisy (poprzez brak możliwości generowania plików JPK),

może spowodować konieczność zatrudnienia dodatkowych pracowników w księgowości lub wręcz zmusić hotel do wymiany całego oprogramowania.

Mimo że brak możliwości wygenerowania pliku JPK nie ma bezpośredniego wpływu na przetwarzanie danych osobowych, to cała z tym związana sytuacja będzie oddziaływać na ryzyko zwi ązanie z ochroną danych osobowych.

ązanie z ochroną danych osobowych.

Biorąc pod uwagę dość skomplikowany proces analizy, oraz przygotowanie dokumentacji która wymaga sporej wiedzy, zalecam wsparcie doświadczonej osoby, lub zewnętrznej firmy konsultingowej. Koszt prawidłowego opracowania procedur i wymaganej przez prawo dokumentacji jest zdecydowanie niższy niż straty które mogą wyniknąć z ich braku, lub też kar którymi hotel może zostać obciążony.

Tekst ukazał się w Hotelarzu nr 10/2017

------------------------------------------------------------------------------------------------------------------

* Brak jest obecnie zatwierdzonego kodeksu postępowania stosowanego w branży hotelarskiej.

Prace nad takim kodeksem są obecnie prowadzone, ale nie jest jeszcze znany planowany termin jego udostepnienia. Ponadto, podmiot udzielający potwierdzenie zgodności postępowania z kodeksem będzie musiał przejść proces akredytacji przez Prezesa Urzędu Ochrony Danych Osobowych. Koszt wydania oceny zgodności wprowadzonych przez hotel zabezpieczeń z zaleceniami znajdującymi się w kodeksie nie jest jeszcze znany.