Hotele atakowane przez hakerów metodą na Booking.com

Już w 2018 roku podczas moich wdrożeń RODO w hotelach, na szkoleniach opowiadałem o pierwszym ataku ukierunkowanym na konkretną grupę zawodową w Polsce.

We wrześniu 2017 roku na celowniku hakerów znalazły się kancelarie prawnicze, które otrzymywały maile z adresu kanelariagiodo@giodo.gov.pl z powiadomieniem o rzekomej kontroli przez GIODO (Głównego Inspektora Ochrony Danych Osobowych). Adres mailowy jak i cały mail były łudząco podobne do prawdziwej szaty graficznej stosowanej na stronie GIODO.

Zamiast kancelaria użyto słowa kanelaria (brak litery „c” w słowie kancelaria) na co wiele osób nie zwróciło uwagi. Maile zawierały załącznik który po otwarciu przez nieostrożnego użytkownika szyfrował dane na komputerze ofiary. Mówiłem wtedy, że jeśli taki atak zostanie skierowany do hotelarzy z użyciem powszechnie znanego OTA, to pracownicy recepcji w sposób całkowicie bezrefleksyjny otworzą go i dojdzie do zaszyfrowania komputerów recepcyjnych, a w najgorszym wypadku do zaszyfrowania wszystkich komputerów znajdujących się w sieci hotelowej wraz z bazami danych.

Sześć lat później moje słowa się poniekąd spełniły.

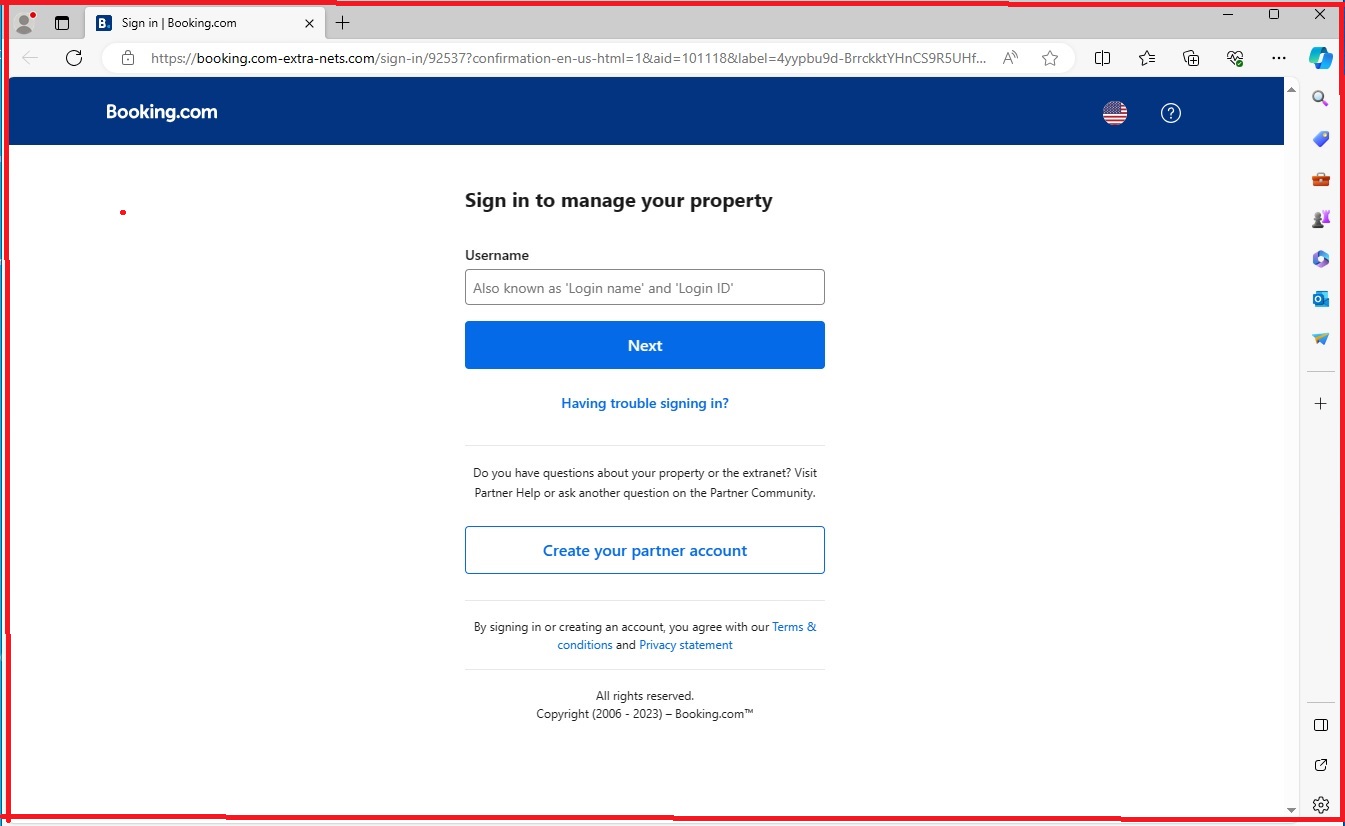

Hotelarze są atakowani mailami, które co prawda nie szyfrują ich komputerów, ale mają na celu wykradzenie ich haseł do logowania się do extranetu booking.com. W tym celu wysyłany jest przez hakerów do hotelu email z informacją o nowej rezerwacji, z prośbą o zalogowanie się do extranetu Booking.com. Po kliknięciu w link recepcjonista widzi grafikę do złudzenia przypominającą prawdziwy panel do zalogowania.

Podczas logowania się na fałszywej stronie przestępcy przechwytują login i hasło do logowania się do panelu booking.com danego hotelu.

Hotelarze w zdecydowanej większości popełniają ten sam błąd – pracują w wiele osób na wspólnym haśle i nie zmieniają go w błędnym przeświadczeniu że Booking.com podczas logowania sprawdza adres IP hotelu i w przypadku wykrycia nieprawidłowości uniemożliwia logowanie do extranetu.

Zamiana adresu IP dla hakera nie jest dużym wyzwaniem i po jego podmianie haker loguje się do extranetu bookingu uzyskując informacje o rezerwacjach i danych osobowych osób rezerwujących pobyty.

Hakerzy wykorzystują pozyskane informacje aby podszywać się w wiadomościach pod hotel, wysyłając nr konta do dopłaty do rezerwacji.

Na razie nie wiemy jeszcze jak udaje im się obchodzić weryfikację dwuetapową (SMS).

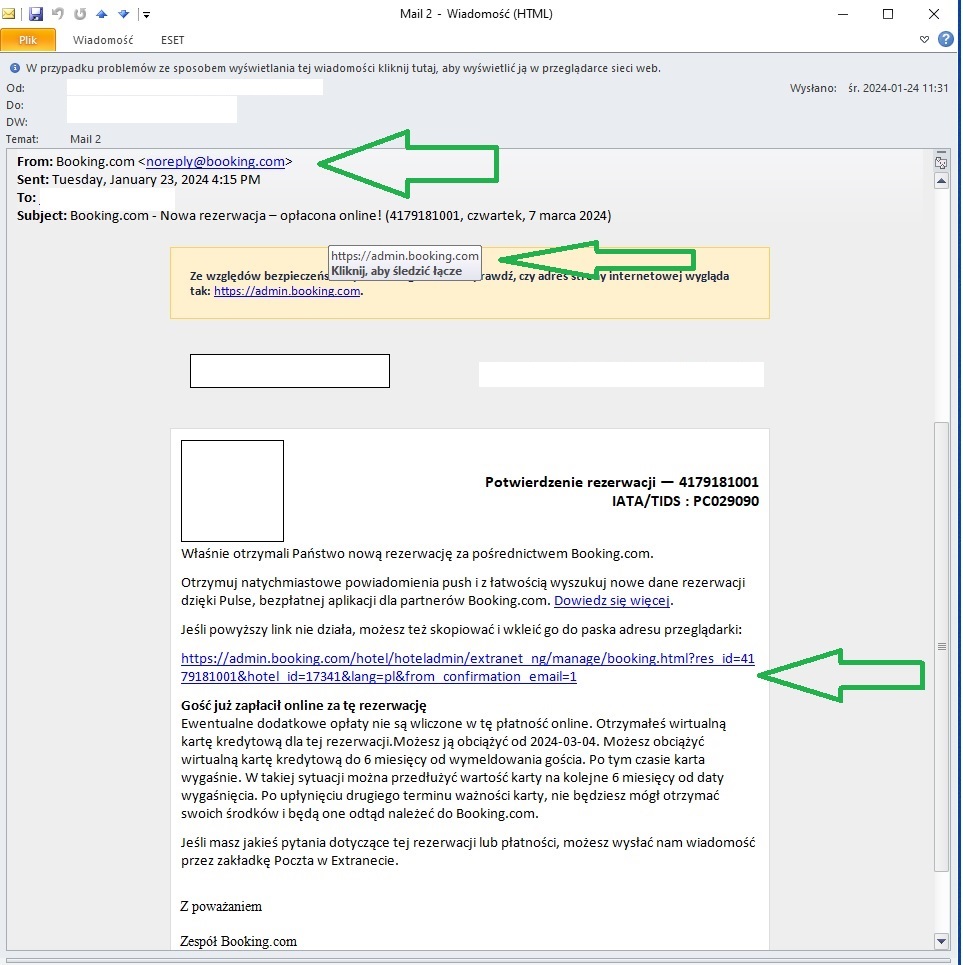

Poniżej pokazuję różnicę miedzy prawdziwymi i fałszywymi wiadomościami z booking.com.

FROM: Booking.com noreply@booking.com (booking.com adres domeny jest prawidłowy !)

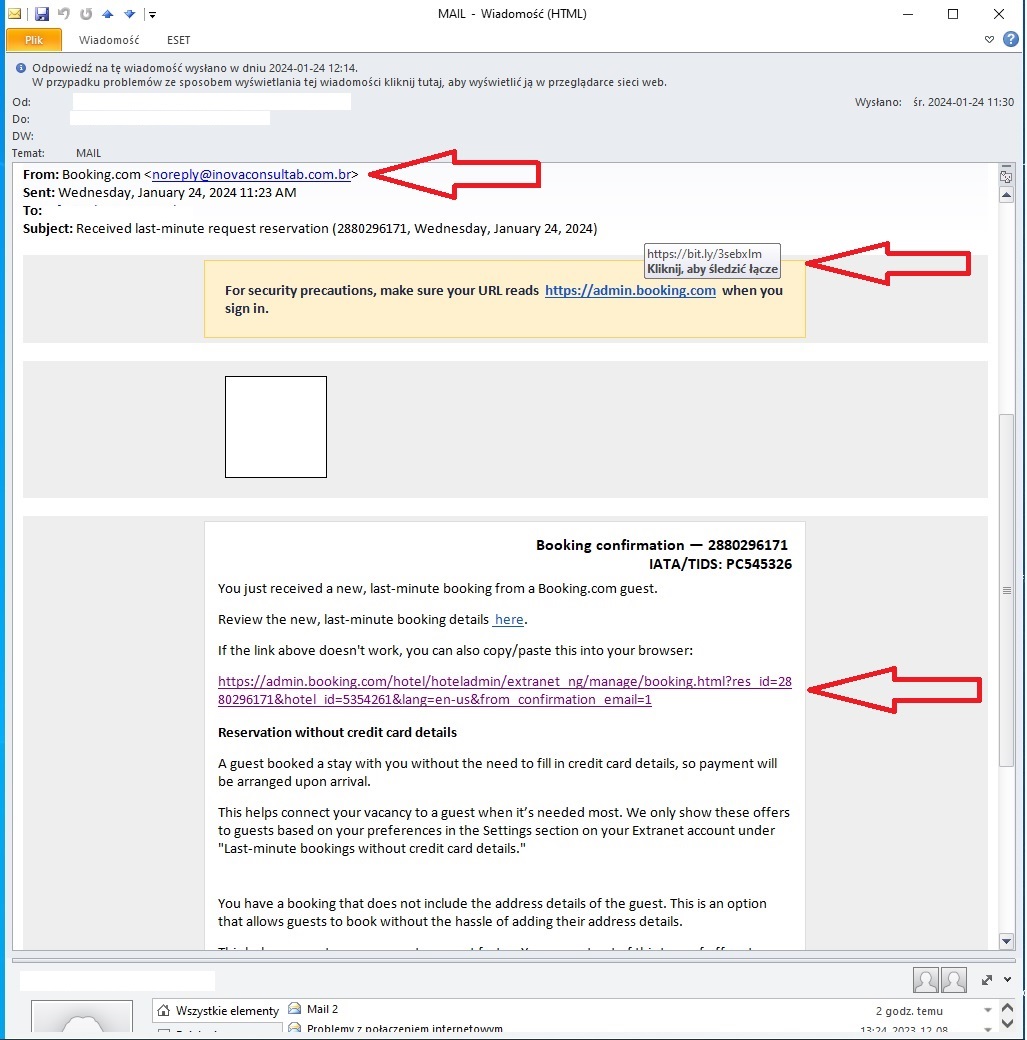

W przypadku fałszywej wiadomości mamy następujące różnice

FROM:Booking.com noreply@inovaconsultab.com.br

@inovaconsultab.com.br - to nie adres booking.com !!!

Po kliknięciu w fałszywy link pojawi się na ułamek sekundy poniższa strona.

.jpg)

Jednak po chwili pojawi się strona łudząco podobna do tej prawdziwej służącej do logowania do extranetu booking.com.

Co dalej w takim razie ?

Jest wielce prawdopodobne że pomogą w odszyfrowaniu plików.

Administrator danych (Hotel) ma 72 godziny na przeanalizowanie całej sytuacji, powiadomienia UODO (Urzędu Ochrony Danych Osobowych), oraz powiadomienia osób których dane mogły zostać przechwycone przez hakerów.

UWAGA !!! Są to wszystkie osoby których dane są dostępne dla hotelu w extranecie booking.com. Należy je powiadomić ponieważ te wszystkie osoby mogą zostać narażone na działania hakerów.

Dzieje się tak w sytuacji w której doszło do utraty poufności danych, a osoby nieupoważnione uzyskały dostęp do danych gości robiących rezerwację.

Administrator danych lub IOD powinien umieścić informację w ewidencji incydentów bezpieczeństwa, oraz przedstawić analizę ryzyka związaną z tym incydentem.

Wykradzenie loginu i hasła do jednej platformy (w tym wypadku booking.com) nie powoduje że hakerzy automatycznie uzyskają dostęp do innych platform, silnika rezerwacyjnego hotelu, czy PMSa, nawet jeśli platforma jest połączona z channel menagerem.

Kiedyś przeczytałem taką mądrość: Hasła są jak bielizna osobista, powinniśmy je często zmieniać i nie udostępniać nikomu J.

Autor: Maciej Kopeć